Daily Study

更新: 1/9/2026 字数: 0 字 时长: 0 分钟

Daily Plan

#todo

- [ ]

eBPF理解与创新点

基础原理:eBPF回顾

实际运用理解:eBPF是当前云原生安全领域最为前沿和主流的数据采集技术。它允许在内核中运行一个受控的、事件驱动的沙箱化程序,而无需修改内核源码或加载内核模块。通过将eBPF程序挂载到系统调用、内核函数、网络协议栈等关键探针点,可以实现对容器行为的低开销、高效率监控。例如,开源项目Falco和Cilium均利用eBPF来捕获系统调用和网络事件,以实现容器运行时安全威胁检测。eBPF的优势在于其安全性(通过验证器保证程序不会导致内核崩溃)、可编程性以及高性能,使其成为现代容器监控方案的事实标准。

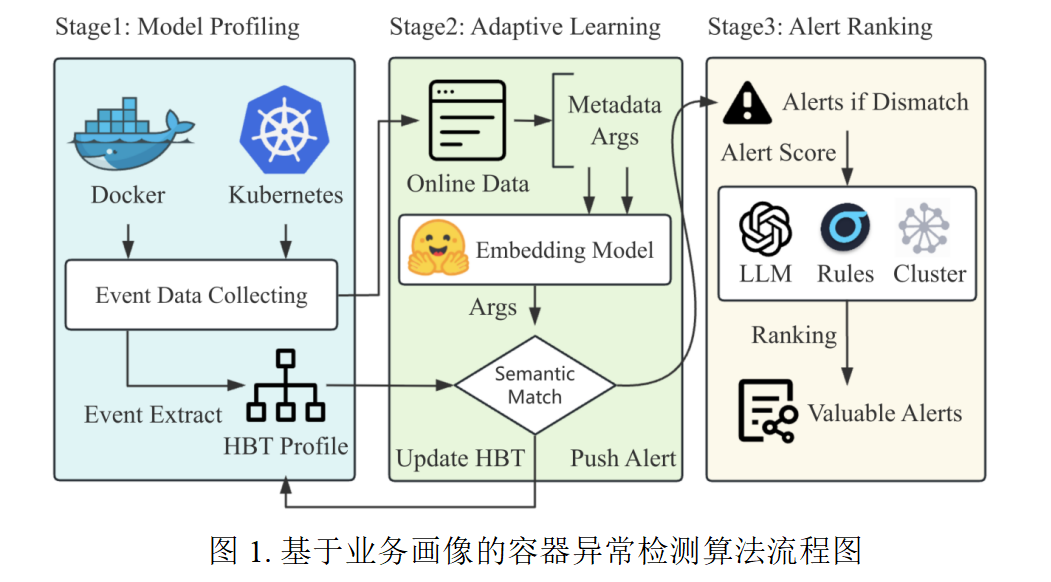

基于eBPF的容器异常检测项目,围绕三大创新点展开:

- 容器业务画像构建

- 轻量化基线生成与动态自适应学习

- 基于大模型的智能告警消减

容器业务画像构建

画像的构建过程遵循一个严谨的流水线:数据采集与分类、基于前缀树的层级画像建模,以及在线学习与收敛判断。

在数据采集与分类阶段,利用 eBPF技术,以极低的性能开销从内核空间直接捕获高保真度的运行时事件流。随后,根据事件的性质,这些日志被分发到三个独立的处理管道中:

- 进程活动: 包含进程创建、执行、终止等事件。

- 文件活动: 包含文件打开、读写、重命名等操作。

- 网络活动: 包含网络连接建立、 数据收发等事件。

基于前缀树的层级画像建模的核心创新在于使用前缀树作为业务画像的数据结构。针对上述三类活动,我们分别维护一个前缀树,用以存储和匹配正常行为模式。例如,对于一个进程执行事件,前缀树的匹配路径可能是:第一层(容器镜像名) -> 第二层(进程名) -> 第三层(父进程名)。当一个新事件产生时,系统会按照这个次序遍历对应的前缀树。

传统的行为匹配在处理高基数/频率字段,如命令行参数或文件名时,会因微小变化(如时间戳、随机ID)而产生大量误报。为解决此问题,本框架在前缀树的叶子节点中存储行为的参数部分。我们不进行简单的字符串完全匹配,而是采用Embedding相似度进行判断。(预训练 Qwen3-Embedding)

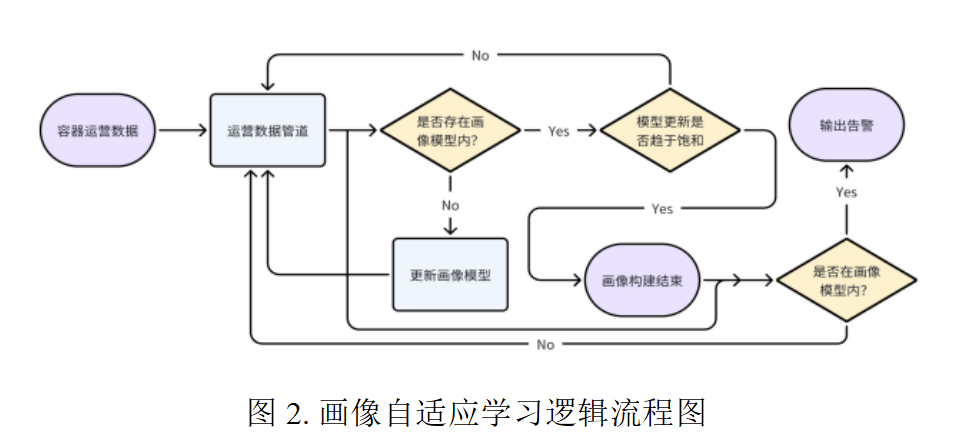

画像自适应学习

画像自适应学习是一个在线学习的过程,其目标是快速、稳定地捕捉到容器的正常业务行为模式。分为两种模式:

- 系统部署初期,处于学习模式,当一个事件的行为路径或参数向量在前缀树中无法匹配时,系统不会立即告警,而是将这个新的行为模式(新的树路径或参数向量)添加至画像中,从而扩展基线。模型的收敛状态是通过一个基于时间窗口和不匹配数的机制来判断的

- 一旦模型收敛,框架便自动切换至检测模式。在此模式下,任何后续发生的不匹配事件都将被视为潜在的异常或攻击行为,并触发告警流程。

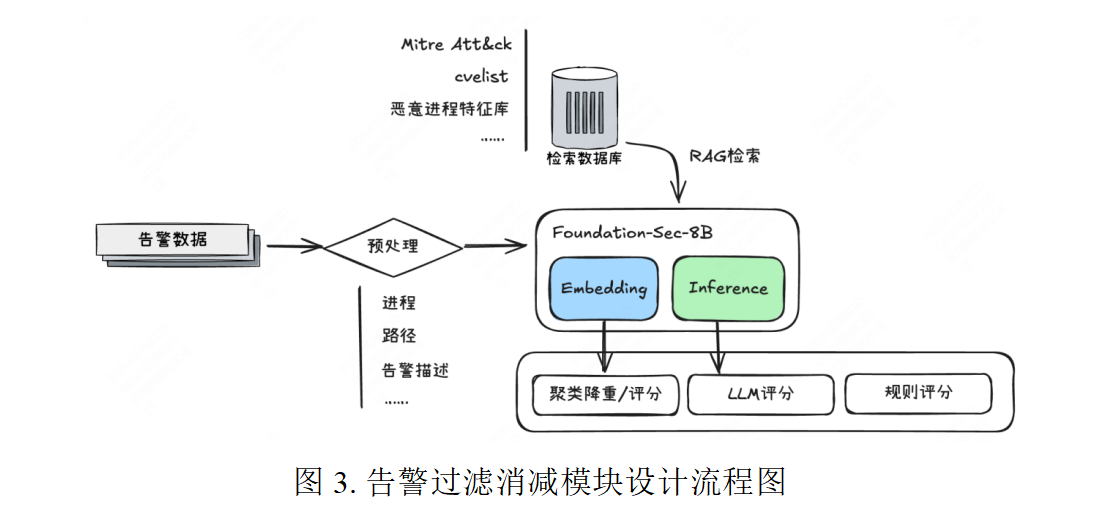

告警过滤消减模块

其核心思想是模仿安全专家的分析过程,通过一个综合性的打分算法,对每个异常事件从不同维度进行评估,最终将海量的原始告警提炼成少量高置信度、可操作的安全事件。该模块的核心是一个专家打分算法,其最终评分由以下三个独立评分引擎的加权结果构成:基于大模型的语义分析评分、基于规则匹配的高置信度评分,以及基于告警聚类的统计异常评分。

进程行为画像的建立过程

- Step 1: 内核数据捕获

- 动作:在系统内核层,利用 eBPF 程序 hook

- 数据:捕获进程的元数据,包括:

Container ID(命名空间)、Image Name(镜像名)、Process Name(进程名)、Parent Process Name(父进程名)以及最重要的Command Line Arguments(命令行参数) - 过滤:在内核态根据 Container ID 进行初步过滤,只上报目标容器的数据,减少用户态处理压力

- Step 2: 结构化路径映射 (前缀树匹配)

- 数据上报到用户态后,进入画像学习模式,系统提取事件的关建字段,构建前缀树的路径。路径定义如:

第一层:容器镜像名 -> 第二层:父进程名 -> 第三层:当前进程名。 - 例如,一个Nginx容器启动Worker进程,系统会检查前缀树是否存在路径:

nginx:latest -> nginx:master -> nginx:worker。如果不存在且处于学习模式,则新增分支

- 数据上报到用户态后,进入画像学习模式,系统提取事件的关建字段,构建前缀树的路径。路径定义如:

- Step 3: 参数语义泛化(Embeding)

- 痛点:这是传统画像最难的地方。比如

java -jar app.jar --timestamp=12345,时间戳每次都变,传统字符串匹配会认为是新行为,导致画像爆炸。 - 实施方案:当定位到前缀树的叶子节点(即具体的进程名)时,我们不存储原始命令行字符串。将命令行参数输入预训练的

Qwen3-Embedding模型,将其转化为高维向量。在叶子节点存储该向量。当有新参数进来时,计算余弦相似度。如果相似度高于阈值(如 0.95),则认为是同一类业务行为,不扩充基线,从而实现轻量化。

- 痛点:这是传统画像最难的地方。比如

- Step 4: 收敛与模式切换

- 收敛判断:系统维护一个滑动时间窗口。如果在窗口内(例如 1 小时),新增的前缀树分支节点数和

Embedding差异数趋近于零,系统判定画像收敛。 - 模式切换:状态机从

Learn Mode切换为Detect Mode。此时画像被锁定(或进入低频微调),画像建立完成。

- 收敛判断:系统维护一个滑动时间窗口。如果在窗口内(例如 1 小时),新增的前缀树分支节点数和

容器出现挖矿行为,如何告警

假设攻击者攻破了一个 Web 容器,并下载并运行了挖矿程序(如 xmrig)。以下是你的系统捕捉并处理该异常的全链路流程

Step1 异常感知

- 进程层面的偏离(前缀树未命中)

- 攻击者执行命令:

./xmrig -o pool.minexmr.com ... - eBPF 捕获该

execve事件。 - 系统在画像前缀树中查找路径:

webapp:v1 -> bash -> xmrig。 - 判定:由于基线中通常只有

java或nginx进程,前缀树中不存在xmrig这个分支。触发“未知进程”异常信号。

- 攻击者执行命令:

- 参数层面的偏离(伪装检测 - Embedding 检测)

- 高阶攻击:如果攻击者将 xmrig 重命名为 java 试图绕过文件名检测。

- 执行命令:

./java -o stratum+tcp://pool.xx... - 前缀树路径:

webapp:v1 -> bash -> java(路径匹配成功)。 - Embedding 检测:系统对比参数

-o stratum+tcp://...与基线中正常业务参数(如-jar app.jar)的向量相似度。 - 判定:相似度极低。触发“参数异常”信号。

Step2 告警过滤消减

系统不会直接把上面的异常发给运维(防止误报),而是进入 告警消减模块,生成一个 Alert Event 对象。

- 规则引擎评分:检测到参数中包含

stratum+tcp(矿池协议常见关键字)或 CPU 使用率在短时间内飙升。命中挖矿规则,置信度得分 +40分。 - 聚类统计评分:检查该行为是否孤立。如果是某个新发布的业务代码导致的,可能所有 100 个 Pod 都在报异常。结果:仅当前一个 Pod 出现该行为,属于罕见离群点,统计异常分 +20分。

- 大模型语义研判:

- 系统将异常描述(进程名+参数+上下文)构建 Prompt 发给 LLM:“进程

xmrig正在运行,参数为-o pool.minexmr.com,这是否为恶意行为?” - LLM 分析语义,识别出这是明显的门罗币挖矿特征。

- 结果:LLM 判定为高危,语义分 +35分。

- 系统将异常描述(进程名+参数+上下文)构建 Prompt 发给 LLM:“进程

Step3 最终告警触发

综合算分后,执行动作:

- 生成告警:向安全中心发送“高危:容器挖矿行为检测”。

- 富化上下文:告警详情中附带:Pod ID、挖矿进程 PID、LLM 的解释(“识别到知名挖矿工具 XMRig”)。

- 处置建议:建议立即隔离该 Pod。

eBPF创新点

eBPF 的本质创新在于将操作系统内核从静态的黑盒转变为动态的、可编程的白盒。它在保证系统稳定性和安全性的前提下(通过 Verifier 验证器),赋予了开发者在内核层以接近原生的性能进行观测、网络管控和安全执法的能力。主要从安全和高效这两个方面展开。

安全

传统安全工具(如基于 ptrace 或系统调用拦截的 HIDS)存在性能开销大且易被绕过的问题。eBPF 引入了LSM (Linux Security Modules) BPF,理解为校验器。

- 传统的系统调用拦截发生在检查(Check)和使用(Use)之间,攻击者可以通过多线程在检查通过后瞬间修改参数(Time-of-Check to Time-of-Use)。eBPF 程序可以挂载到内核深层的 LSM Hook 点,直接访问内核数据结构而非用户态传入的参数副本,从根本上杜绝了 TOCTOU 类型的绕过攻击。

- eBPF Map 允许在不重启 Agent、不重新编译内核模块的情况下,动态更新黑白名单或阻断规则。实现了安全策略的热更新,极大地缩短了从威胁发现(如威胁情报更新)到全网阻断的响应窗口。

高效

传统的监控工具(如 Top, Netstat)仅能提供基于统计的粗粒度数据,且面对加密流量和异构数据束手无策。eBPF 的创新在于实现了无侵入的深度上下文感知,理解为细粒度的探针。

- 进程谱系关联:通过在内核态聚合数据,eBPF 不仅能捕获“发生了什么系统调用”,还能关联“是谁发起的”(Process ID, Cgroup ID, Container ID)解决了容器环境下的IP 漂移导致的安全归因难题,将网络流量直接映射到具体的 Kubernetes Pod 或 Docker 容器。

- 全链路追踪:传统工具难以观测用户态应用内部的函数调用。eBPF 通过 uProbe 技术,能够动态 Hook 诸如

OpenSSL或Go runtime等用户态库。实现了 SSL/TLS 明文审计(SSL Visibility)。无需在网关层解密或持有私钥,直接在应用内存数据加密前(或解密后)捕获 HTTP Payload。这对于检测利用加密流量掩盖的 C2 通信或数据外泄至关重要。 - 传统的 Linux 网络协议栈处理路径冗长(中断 -> 分配 sk_buff -> 协议层逐层解析 -> 拷贝至用户态),在高并发场景下存在严重的性能瓶颈。XDP (eXpress Data Path) 允许在网卡驱动层直接运行 BPF 字节码。这使得单机能够防御 DDoS 攻击(如 SYN Flood),处理性能可达千万级 PPS(Packets Per Second),远超传统的 Iptables 或 IPVS。配合 AF_XDP,数据包可以直接DMA到用户态内存,绕过内核协议栈,实现零拷贝转发